Социальная инженерия как ключевая угроза комплексной безопасности

В современном представлении организации комплексной безопасности (КБ), лишь немногие специалисты выделяют социальную инженерию как отдельный и довольно эффективный инструмент возможного проникновения в защищенную систему. К сожалению в большинстве случаев, данный инструмент любого злоумышленника рассматривается лишь как одна из составляющих успешной атаки. Для наглядности приведем исторический пример использования социальной инженерии для проникновения в информационный сектор организации КБ.

В 1979 году, известный специалист информационной безопасности (хакер) — Кевин Митник, получив номер удаленного доступа корпорации «Digital Equipment Corporation» позвонил в офис и по телефону убедил администратора что является одним из разработчиков компании. В результате, Митник за 5 минут получил возможность изменить пароль удаленного доступа и зашел в систему корпорации как один из ее разработчиков, без использования каких-либо технических навыков.

Данный пример, ярко демонстрирует значимость социальной инженерии в сфере организации безопасности, обособленно от прочих технических элементов атаки. Итак, социальная инженерия в сфере КБ отличается минимальным использованием технических навыков и эксплуатацией исключительно человеческого фактора как базовой уязвимости системы, потому является одним из наиболее сложных и опасных видов атак, для получения доступа к конфиденциальной информации или защищенным системам.

Социальную инженерию в контексте организации безопасности, можно разложить на три составляющих аспекта: социальный, технический и психологический.

Социальные аспекты:

Социальные аспекты социальной инженерии включают анализ социальных структур, культурных особенностей и взаимодействия в организациях. В первую очередь, специалист должен учитывать непосредственно взаимодействие сотрудников в компании. Не исключено, что в определенных случаях на этом этапе можно выявить немалое количество уязвимостей.

Например, в реалиях большинства отечественных компаний, присутствует слишком высокий авторитет определенных структур для рядовых сотрудников. Реже это подразделения безопасности самой компании, где любые распоряжения сотрудников выполняются безоговорочно, чаще это структурные подразделения государственной власти и правоохранительных органов. Не секрет, что при получении любой информации от якобы представителей ФСБ, МВД, МЧС и тд. подавляющее большинство сотрудников не утруждает себя не только проверкой информации на достоверность (как минимум звонком в эту компетентную структуру с уточнением данных), но и проверку на целесообразность подобных обращений.

В последнее время, мы ежедневно сталкиваемся с инцидентами где злоумышленники представляются сотрудниками ФСБ и полиции. Учитывая высокий уровень авторитета данных структур и страха рядовых граждан перед представителями государственных органов, не стоит удивляться переведенным на «безопасные счета» средствам обманутых граждан. Более того, слепая исполнительность сотрудников и страх перед авторитетом системы создает массу уязвимостей для социальных инженеров внутри элементов этой же системы. Ярким примером является мошенничество в отношении сотрудников федеральных министерств от лица различных их контролирующих органов.

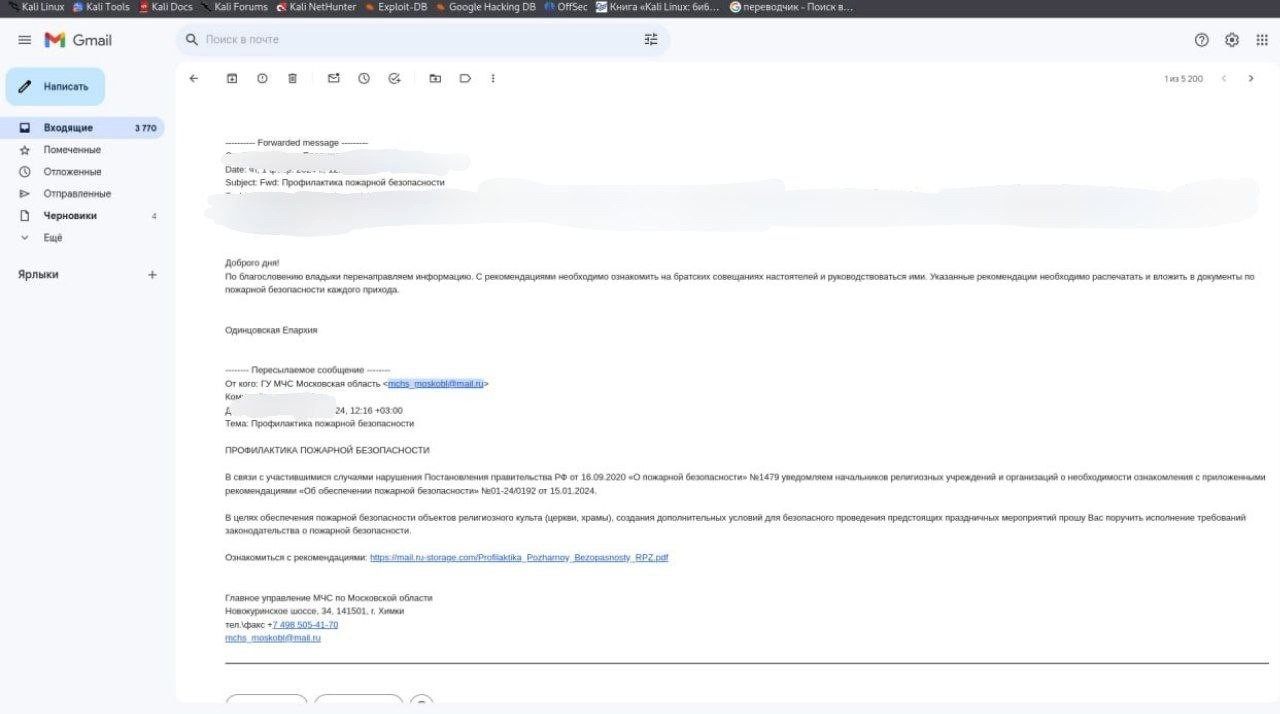

В ходе расследования инцидента произошедшего в аппарате (Московской митрополии) Русской Православной Церкви, наши специалисты столкнулись с интересным примером эксплуатации мошенниками данного типа уязвимости. Злоумышленники, изучив крайне жесткую иерархию и безусловный авторитет государственных структур для представителей бюрократического аппарата РПЦ, выслали сообщение от имени МЧС с документами для ознакомления. Аппарат Митрополии, увидев сообщение с адреса (mchs_moskobl@mail.ru), который более эстетичен чем официальный адрес ГУ МЧС России по МО (50@50.mchs.gov.ru), без всяких проверок массово разослал подчиненным, большинство из которых исполнительно перешли по ссылке со скриптом автозагрузки вредоносного файла.

Также необходимо анализировать непосредственно сотрудников компании, особенно тех, кто в дальнейшем сможет стать наиболее критической уязвимостью системы. Здесь важно учитывать абсолютно все аспекты сотрудника, начиная от семейного положения и финансовой обеспеченности и заканчивая вероисповеданием, интересами и нереализованными амбициями (если таковые имеются).

Примеров когда сотрудники становятся критической уязвимостью системы по личным убеждениям, нереализованным амбициям, личным обидам и тд. — слишком много для этой статьи. Здесь мы бы предложили читателю ознакомиться с методами вербовки разведывательных служб.

Сбор данных для анализа социального аспекта в сфере использования социальной инженерии, в большинстве случаев происходит путем сбора информации по открытым источникам (OSINT) или использования утечек баз данных.

Технические аспекты:

Технические аспекты социальной инженерии, проще всего рассмотреть на информационном секторе организации безопасности, они включают использование различных методов, таких как фишинг, взлом паролей и другие техники, для получения доступа к информации. Безусловно, высокую значимость имеет качество создания фишинговых продуктов, профессиональный подход к перебору (брутфорсу) паролей и прочие технические навыки специалиста, но без качественного анализа социального аспекта социальной инженерии эти техники могут быть недостаточно эффективными.

Например, перебор возможных комбинаций пароля, максимально эффективен при достаточной базе информации о пользователе; его дате рождения, девичьей фамилии матери, клички любимой собаки. В моей практике использования фишинговых инструментов, качественный результат обеспечил анализ интересов атакуемого объекта: после начала СВО из России ушло большое количество представителей модных брендов, анализ соц. аспекта указал на высокий интерес администратора тестируемой компании к последним моделям кроссовок и их приобретению через полу-легальные каналы параллельного импорта. Нашими специалистами был разработан сайт по продаже брендовых кроссовок через Казахстан, с обязательной привязкой telegram-аккаунта к личному кабинету. В результате совокупности тщательного анализа интересов сотрудника и высокого уровня технической реализации сайта — мы получили критическую уязвимость в системе информационной безопасности компании.

Психологические аспекты:

Психологические аспекты социальной инженерии включают в себя изучение человеческого поведения, мотивации и уязвимостей. Необходимо активно использовать знания из области психологии для создания убедительных сценариев, которые заставляют целевых лиц действовать в соответствии с их интересами. Важно понимать как любая стрессовая или внештатная ситуация повлияет на реакцию и поведение сотрудников.

Как пример использования психологического аспекта социальной инженерии, можно рассмотреть случаи когда злоумышленник может симулировать экстренную ситуацию, например, представиться сотрудником службы безопасности и сообщить о возможной угрозе в здании, требующей немедленной эвакуации. Под видом официальности и срочности такой информации, люди могут поддаться панике и неосознанно выполнить инструкции злоумышленника, например, предоставить доступ к определенной информации.

Этот метод манипуляции основан на психологической уязвимости людей в экстренных ситуациях, когда решения принимаются быстро и под влиянием эмоций, а не разума. Такой подход может обойти технические меры безопасности и позволить злоумышленнику получить доступ к ценной информации или ресурсам организации.

Для успешного использования социальной инженерии необходимо иметь глубокое понимание психологии и социальных взаимодействий, а также технические навыки для осуществления атак. Для защиты от использования социальной инженерии в сфере обеспечения информационной безопасности, важно обучать сотрудников компаний основам противодействия различным видам атак, проводить регулярные тренинги и аудиты безопасности, с использованием тестирования на проникновение. Использовать многоуровневую систему защиты.

Специалисты компании «Securizor» проводят эффективные интенсивы в области обучения персонала с использованием реальных кейсов и последующими тестированиями на проникновение с использованием социальной инженерии. Обучение сотрудников проводится в рамках аутсорсинга службы безопасности, а также в формате «разовой» услуги.

Социальная инженерия остается одним из наиболее эффективных методов атаки, поэтому важно быть бдительными, обращать внимание на подозрительные ситуации и проверять несколько раз любую полученную информацию.